Enhanced Mitigation Experience Toolkit

O EMET é uma ferramenta gratuita criada para oferecer defesas de segurança adicionais contra aplicações vulneráveis e diversas outras vulnerabilidades. O EMET ajuda a evitar que vulnerabilidades no software sejam exploradas com sucesso usando tecnologias de mitigação de segurança. Essas tecnologias funcionam como protecções especiais e obstáculos que os criadores de exploits devem derrotar para conseguir explorar vulnerabilidades no software. Essas tecnologias de mitigação de segurança trabalham para tornar a exploração o mais difícil possível de executar, mas não garantem que as vulnerabilidades não possam ser exploradas.

Obtenha a ferramenta aqui.

E o Guia de Utilização aqui.

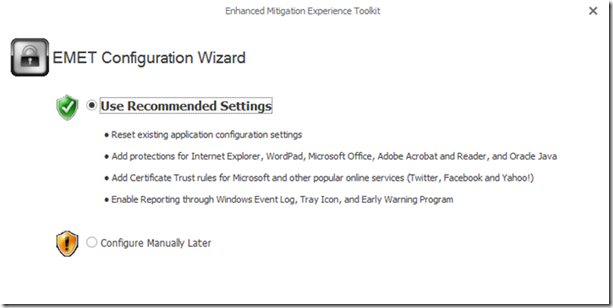

Instalar o EMET

Instale a ferramenta e inicie com as configurações recomendadas.

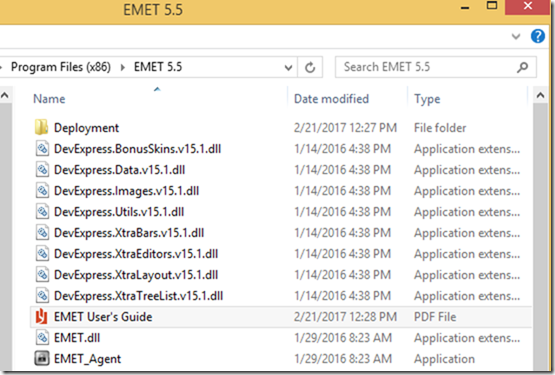

Renomeie o ficheiro “EMET 5.5 User’s Guide.pdf” para “EMET User’s Guide.pdf” e copie/mova-o para a directoria de instalação do EMET 5.5.

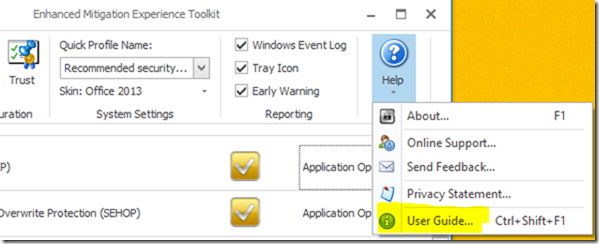

Agora pode aceder ao manual a partir da aplicação.

Uma vez que o EMET esteja instalado, os administradores de sistema podem usar os modelos de segurança fornecidos para as configurações de segurança. Os ficheiros EMET.admx e EMET.adml estão na directoria “Deployment\Group Policy Files”.

Estes ficheiros devem ser copiados para as directorias \Windows\PolicyDefinitions e \Windows\PolicyDefinitions\en-US, respectivamente. Uma vez feito isto, as configurações do EMET podem ser efectuados por Group Policy.

Antes da instalação dos modelos de segurança do EMET, o Windows tem:

- 1728 configurações para o Computador

- 1514 configurações para o Utilizador

Depois da instalados os modelos de segurança do EMET:

e:

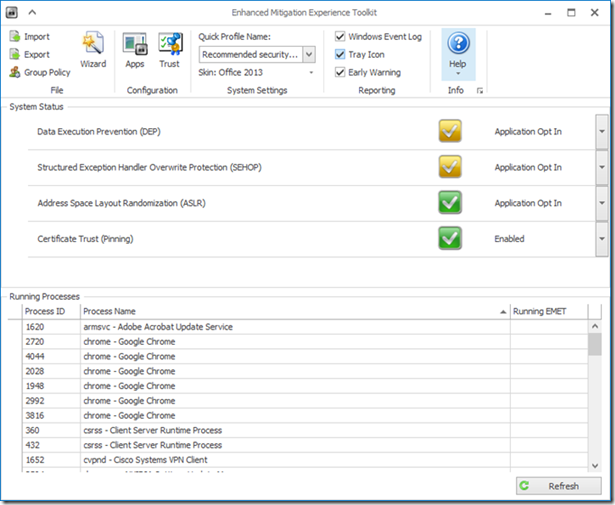

Utilizar o EMET

O EMET deve ser configurado depois da instalação para que as mitigações de segurança seja activadas. A configuração do EMET implica a especificação dos seguintes parâmetros:

- Que mitigações devem ser activadas;

- Que aplicações devem ser protegidas por essas mitigações;

- Que regras de restrição de certificados SSL/TLS adoptar.

Após a instalação, o EMET tem uma lista de aplicações a proteger. No entanto, podem ser adicionadas quaisquer outras a essa lista. Carregue no botão “Import” e escolha o ficheiro “Popular Software.xml” fornecido com o EMET.

Este ficheiro adiciona regras para ajudar a proteger aplicações populares como o Firefox, Chrome, Skype, iTunes, Photoshop, Thunderbird, Opera, Google Talk, Pidgin, VLC, WinRAR, e 7-Zip.

O EMET permite activar o Address Space Layout Randomization, o Data Execution Prevention, e outras características de segurança para aplicações que não as solicitam especificamente. Não é incluído de origem com o Windows porque pode potencialmente interromper o funcionamento de algumas aplicações a maioria dos utilizadores não saberiam resolver esses problemas.

As regras instaladas no sistema podem ser visualizadas clicando no botão “Apps”. O seu computador deverá estar agora mais seguro que anteriormente.

O ASLR torna aleatórias as localizações de aplicações e bibliotecas de sistema na memória tornando extremamente difícil a um atacante criar exploits que dependem de saber exactamente onde determinado código está na memória.

O DEP permite que o sistema operativo marque certas secções de memória como dados não executáveis. Se um invasor tirar proveito de uma vulnerabilidade de buffer overflow numa aplicação e tentar executar o código de um sector marcado como dados, o sistema operativo não o executará.

Bloquear outras aplicações

O EMET permite ao utilizador activar mais recursos de segurança por conta própria. Tente clicar na caixa Quick Profile Name e seleccionar “Maximum Security Settings. Isso activará o DEP para todas as aplicações e activará a Structured Exception Handler Overwrite Protection (SEHOP) para aplicações que não optarem especificamente por isso.

Para ajudar a proteger uma aplicação específica, clique com o botão direito na lista de processos em execução e seleccione “Configure Process”. Será capaz de definir várias regras para ajudar a bloqueá-la. Para obter informações técnicas sobre o que cada recurso de segurança faz exactamente, consulte o EMET User’s Guide.

Estas protecções não são por norma activadas porque podem fazer com que algumas aplicações não funcionem correctamente. Se uma aplicação falhar, volte ao EMET, desactive os recursos de segurança aplicados e veja se a aplicação funciona. Se alterou configuração de todo o sistema e uma aplicação deixou de funcionar, altere a configuração do sistema ou adicione uma excepção especial para essa aplicação.

Os administradores de sistema podem usar o EMET para testar se uma aplicação funciona, exportar a regra e importá-la noutros PCs que executam o EMET como forma de implementar as regras já testadas. Use as opções “Export” ou “Export Selected” para exportar regras criadas.

O EMET também disponibiliza a possibilidade de configurar a restrição de certificados SSL/TLS. Esse recurso destina-se a detectar e parar ataques man-in-the-middle que exploram a infraestrutura de chave pública (PKI).

Uma vez activado, os utilizadores têm que especificar quais os certificados e Root Certificate Authorities em quem confiar. Cada vez que uma confiança da cadeia de certificados é criada pelo Internet Explorer para um certificado SSL enquanto navega para um site HTTPS para o qual a restrição de certificado está configurada, o EMET validará o certificado SSL da entidade final e verificará se ele é encadeado à Root CA especificada pela regra de restrição configurada para esse site.

Importar o ficheiro “CertTrust.xml” irá activar regras de restrição de certificados para serviços de autenticação como o Microsoft Account, Microsoft Office 365, e Skype, e outros serviços como o Twitter, Facebook, e Yahoo!.

Regras de restrição de certificados:

Policy Analyzer

Independentemente do método utilizado para ajustar as configurações de segurança, a qualquer momento pode ser utilizada outra ferramenta da Microsoft que lhe permitirá ter uma perspectiva global do estado de segurança do seu sistema. Trata-se do Policy Analyzer.

O Policy Analyzer é um utilitário gratuito para analisar e comparar conjuntos de Group Policy Objects (GPOs).

- Pode comparar os GPOs com as definições de política local actuais e com as definições do registo local.

- Pode destacar quando um conjunto de Políticas de Grupo possui configurações redundantes ou inconsistências internas.

- Pode destacar as diferenças entre versões ou conjuntos de Políticas de Grupo.

- Pode tratar um conjunto de GPOs como uma única unidade, facilitando a identificação de duplicações configurações específicas GPOs, ou definidas como valores conflituantes.

- Pode capturar uma baseline e, em seguida, compará-la a um snapshot feito posteriormente para identificar as alterações em qualquer ponto do conjunto.

- Pode exportar as suas conclusões para uma folha Excel.

Criar uma Baseline

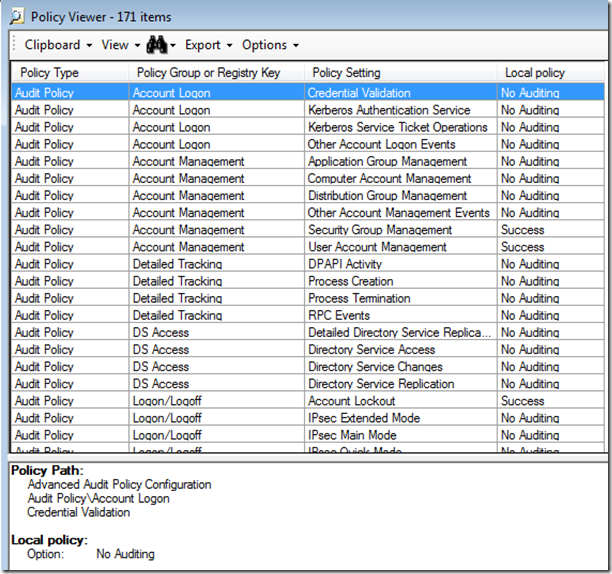

Ver políticas locais implementadas:

Tabela de resultados:

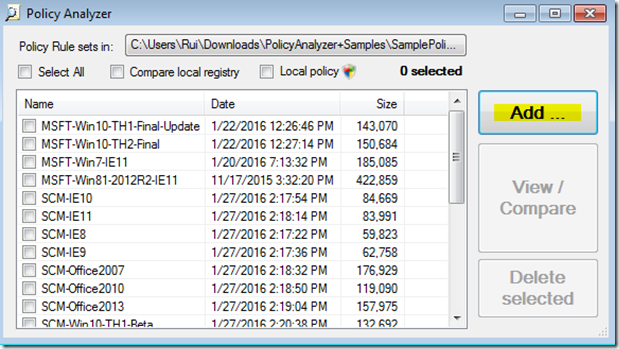

Comparar a Baseline com normas existentes

Configure a directoria correcta para os exemplos de Policy Rules fornecidos

Compare a política local, criada no base anterior, com:

- Definições Microsoft para o IE11

- Definições Security Compliance Manager para o Windows 7

- Definições US Government Configuration Baseline para Windows 7

Resultados da conformidade:

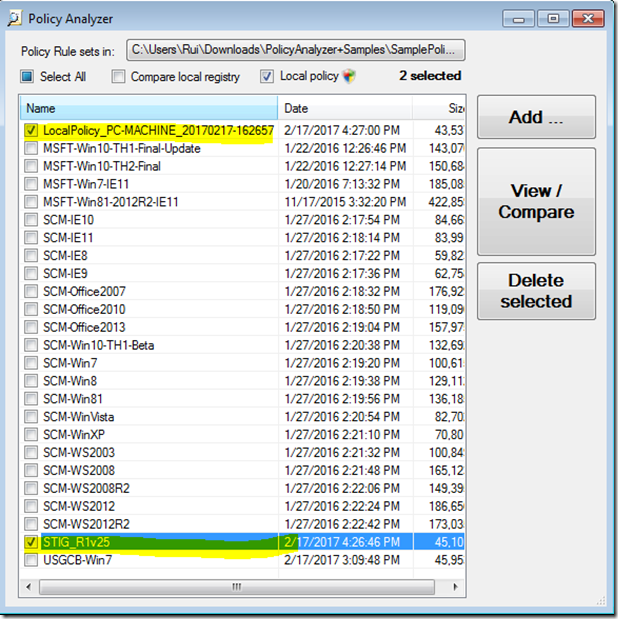

Compare a Baseline com o the STIG

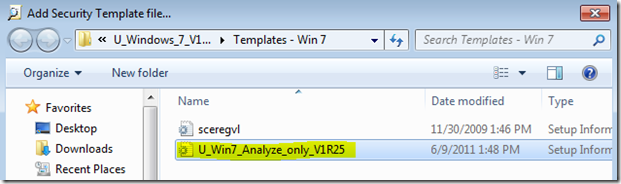

Criar uma nova regra para o último STIG

Importar o modelo de segurança fornecido com o STIG

Guardá-lo junto das outras Policy Rules

Fazer uma nova análise comparativa

Resultados da conformidade com o STIG:

Artigo anterior: Robustecimento do Windows 7 (Parte I)

Próximo artigo: Robustecimento do Linux com Tiger